Exploit Prevention

La protection contre les Exploits (EP), qui s'inscrit dans la protection multi-niveaux de nouvelle génération Kaspersky, se concentre sur les programmes malveillants qui exploitent les vulnérabilités logicielles. Elle a été pensée pour doter les programmes et technologies les plus souvent ciblées d'un niveau de protection supplémentaire. EP offre un moyen efficace et non intrusif de bloquer et de détecter les exploits connus et inconnus. EP fait partie intégrante des capacités de détection comportementale de Kaspersky.

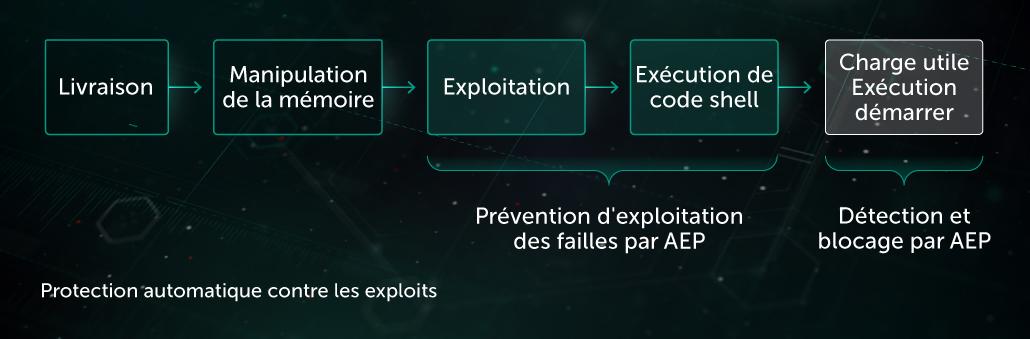

Les « chaînes de frappe » de vulnérabilités s'exécutent en plusieurs étapes. Par exemple, les vulnérabilités basées sur le Web utilisent souvent les attaques par téléchargement intempestif. L'infection commence lorsqu'une victime visite un site Web compromis sur lequel a été injecté un code JavaScript malveillant. Après plusieurs vérifications, la victime est redirigée vers une page de renvoi comportant une vulnérabilité Flash, Silverlight, Java ou de navigateur Web. Concernant les vulnérabilités Microsoft Office ou Adobe Reader, le vecteur d'infection initiale peut être un email de phishing ou une pièce jointe malveillante.

Après le stade de livraison initiale, le pirate exploite une ou plusieurs vulnérabilités logicielles pour prendre le contrôle du flux d'exécution de processus et passe à la phase d'exploitation. En raison des dispositifs d'atténuation intégrés aux systèmes d'exploitation, l'exécution directe de code arbitraire n'est souvent pas possible, de sorte que l'attaquant doit d'abord les contourner. L'exploitation réussie autorise l'exécution d'un shellcode, dans laquelle le code arbitraire de l'attaquant est lancé, débouchant sur l'exécution d'une charge utile. Les charges utiles peuvent être téléchargées sous la forme d'un fichier, ou même chargées et exécutées directement à partir de la mémoire du système.

Peu importe comment les premières étapes sont effectuées, le but ultime de l'attaquant est de lancer la charge utile et de démarrer l'activité malveillante. Le lancement d'une autre application ou d'un thread d'exécution peut être très suspect, surtout si l'application en question est connue pour être dépourvue d'une telle fonctionnalité.

La technologie Exploit Prevention surveille ces actions et suspend le flux d'exécution d'une application, en effectuant une analyse supplémentaire pour vérifier si la tentative d'action était légale ou non. L'activité de programme qui a eu lieu avant le lancement des codes suspects (modifications de mémoire dans des zones de mémoire particulières, ainsi que la source de la tentative de lancement de code) est utilisée pour identifier si une action a été exécutée via une vulnérabilité.

En outre, EP applique un certain nombre de mesures d'atténuation de sécurité en réponse à la plupart des techniques d'attaque utilisées via la vulnérabilité, notamment le piratage de DLL, l'injection de code en mémoire (Reflective DLL Injection), l'injection de code dans les applications (Heap Spray Allocation), la falsification de pile (Stack Pivot), etc. Ces indicateurs comportementaux supplémentaires, fournis par un mécanisme de suivi de l'exécution, permettent à la technologie de bloquer l'exécution d'une charge utile en toute confiance.